Уроки 55, 56

09.04.2025

Право на забуття

Урок у Meet о 12.55 за посиланням

Вітаю! Сьогодні опрацьовуємо цікаве поняття "право на забуття". Мабуть, ти вже чув (чула) вислів цифровий слід? Як зазначає один із сайтів, то цифровий слід - це всі дані, які користувач залишає в інтернеті. Це можуть бути пости та коментарі в соцмережах, робоча адреса електронної пошти, історія запитів у Гуглі або товари в кошику інтернет-магазину.

Крок 1: Трохи історії

Крок 3: Як скористатись цим правом?

Щоби скористатися правом бути забутою, особі, яка звертається до оператора пошукової системи або відповідного органу влади, необхідно довести, що:

👉інформація, на яку перенаправляє спірне посилання, давно опублікована;

👉інформація, описана в публікаціях, уже є неналежною, неправильною або більше не відповідною чи надмірною;

👉шкода від появи таких посилань у результатах пошуку переважає суспільний інтерес, а також право інтернет-користувачів мати доступ до цієї інформації.

Особа має право вимагати видалення з пошуку лише своїх персональних даних. Якщо ж останні належать до публічної інформації, необхідно визначити баланс між її правом на захист приватного життя та правом інших осіб на доступ до публічної інформації.

👉Також існує обмеження щодо доменів. Раніше видалялися лінки лише для європейських доменів. Наприклад, для доменів пошуковиків у Штатах чи Канаді посилання залишалися активними.

Однак у лютому 2016 року компанія Google переглянула свої підходи до «права на забуття» і розширила його дію й на домени поза межами Європи, включно з google.com — за умови, якщо домен пошуковика розташований у межах ЄС.

💪Крок 3: Завдання

На порожньому слайді презентації за посиланням напиши цікаві приклади використання права на забуття в різних країнах або ж статистику задоволення позовів

!Не забудь вказати прізвище та ім'я

_________________________

Уроки 53, 54

02.04.2025

Фейки, маніпуляції

Урок у Meet о 12.55 за посиланням

Вітаю! Сьогодні узагальнюємо методи розпізнавання фейкової та маніпулятивної інформації

Крок 1: Переглянь відео про маніпулятивні заголовки

Як може виглядати маніпуляція в мережі?

- Справжнє фото місця чи людини, яке використовують як зображення зовсім іншого місця чи особи.

- Підроблені фото, змінені у графічних редакторах, щоб додати або прибрати певні елементи.

- Обрізані фотографії, які показують лише частину зображення без контексту.

Уроки 51, 52

19.03.2025

Безпека в умовах інформаційної війни та кібервійни

АСИНХРОННО

Вітаю! Сьогодні розберемо основні засади безпеки в онлайн середовищі в умовах кібервійни. Навчимось правильної поведінки в час посиленої інформаційної війни та інформаційного вкиду

Крок 1: Приклад

Рік тому, 18. 03.2024, багато джерел опублікували повідомлення про смерть короля Великої Британії Чарльза ІІІ

Крок 2: Цифрова гігієна

Почнемо з простих запитань:

- Ви підписували хоча б один раз згоду на обробку персональних даних?

- А точно уважно прочитали текст згоди? Можете сказати, про які саме дані йдеться?

- Чи завжди ми розуміємо необхідність повідомляти про себе певні дані?

Не забувайте ставити собі запитання під час будь-якого заповнення анкет: «Чи є необхідність повідомляти ці дані?». Якщо є сумніви — запитайте.

Зверніть увагу на тести, які нам часто пропонують соціальні мережі та застосунки, які ми встановлюємо на мобільні пристрої.

Можливо, ви знаєте, що веселий, на перший погляд, тест на кшталт «Яке ти дерево?» збирає дані з профілю, щоб потім використовувати їх для надсилання рекламного спаму? Якщо ні — поцікавтеся цією темою в мережі.

А чи траплявся вам застосунок, який мав би просто рахувати секунди або будити вас зранку, але чомусь просив доступ до камери?

Цікавтеся, навіщо від вас вимагають доступ, — і захист стане сильнішим.

Зробіть цифрову гігієну щоденним ритуалом. Про неї потрібно дбати так само, як ви щоденно дбаєте про особисту.

Крок 3: Цифрова детоксикація

З кожним днем людство отримує дедалі більше підключень до інтернету. Такий рівень зв’язку, без сумніву, має переваги: легко залишатися на зв’язку з друзями та родиною; висловлюватися в соціальних мережах; бути багатозадачними. Утім, є й досить серйозні недоліки.

Використовувати наші пристрої корисно і приємно. Але «приємна поведінка викликає звикання», — сказав Девід Грінфілд, доктор філософії, асистент клінічного професора психіатрії Медичної школи Університету Коннектикуту та засновник Центру залежності від інтернету та технологій.

Цифрова детоксикація — це період часу, коли людина утримується від використання гаджетів (смартфонів, телевізорів, комп’ютерів, планшетів). Це також один зі способів зосередитись на реальній соціальній взаємодії без відволікання.

Так люди можуть позбутися стресу, який виникає внаслідок постійного перебування «на зв’язку».

Крок 4: Завдання

1. Обери одну із новин за цей тиждень

2. Опублікуй її (посилання, картинку, текст чи відео) за посиланням

3. Зроби скрішот аналізу та надішли на електронну скриньку teacheritschool1@gmail.com

______________________

Уроки 49, 50

12.03.2025

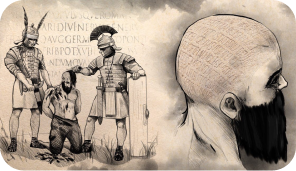

Криптографічні методи захисту інформації. Стеганографія

Урок у Meet о 12.55 за посиланням

Вітаю! Сьогодні вивчаємо основи криптографії, її зв'язок із математикою, вивчаємо цікавий спосіб приховування тексту - стеганографію

Крок 1: Криптографія

Криптографію як науку значно розвинули араби. Саме вони першими відкрили принцип частотного повторення літер. Це означає, що деякі літери в мові використовуються частіше, ніж інші.

ЦІКАВО ПРО ШИФР ПОЛОНЕНОЇ КОРОЛЕВИ

Крок 2: Стеганографія

Крок 3: Завдання

2. Декодуй повідомлення, приховане в ньому, за допомогою онлайн-ресурсу для стеганографії.

3. Результат декодування (скриншот) надсилай на електронну скриньку teacheritschool1@gmail.com

___________________________

05.03.2025

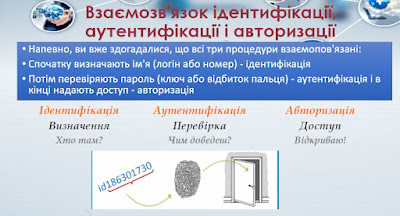

Ідентифікація та автентифікація користувачів. Розмежування доступу зареєстрованих користувачів до ресурсів автоматизованих систем

Урок у Meet о 12.55 за посиланням

Вітаю! Сьогодні обговоримо різницю між ідентифікацією та аутентифікацією

Крок 1: Автентифікація та авторизація

Процедура входу у твій обліковий запис соцмережі, онлайн-гри, пошти чи певного сайту супроводжується введенням твого логіну і паролю. Наприклад, ти хочеш прочитати свої свіжі листи, що прийшли на email. Але листи ти зможеш прочитати лише після введення та відправлення свого логіну та паролю. До цього моменту — неможливо. Система ж не знає, хто ти. Ось це і є процес аутентифікації.

Якщо тобі вдалося пройти аутентифікацію — тобто правильно ввести свій логін та пароль, система знає, хто ти, і тепер ти зможеш прочитати свої листи.

Автентифікація — це підтвердження того, ким є користувачі на вході. Проходження перевірки автентичності — це перевірка, що це точно є ти.

Авторизація — це те, що користувачам дозволено робити після входу. Це надання і перевірка прав користувача на вчинення будь-яких дій в системі.

Крок 2: Зверни увагу

Крок 3: Опрацюй

Крок 4: Завдання

Перевір, який слід ти залишаєш в інтернеті, скориставшись відомостями сайту Cybercalm*.

1. Перевір в Особистому кабінеті як багато сайтів та додатків мають доступ до твого акаунту

2. Перевір Мої дії. За необхідності, видали інформацію

3. На пошту напиши, як багато додатків мають доступ до акаунту, чи довелось прибирати дозволи та чи має Гугл Карта доступ до твого акаунту (бажано вимкнути). Зроби висновок, чи захищено твій акаунт

Напиши на електронну пошту teacheritschool1@gmail.com, що знає про тебе Google.

Немає коментарів:

Дописати коментар